重頭戲來啦!這世界存在至少七種以上的安全建模 (Security Models),為什麼要建模?當建模的成本,比實際做完才發現慘了的成本低的時候,我們會選擇先建模;另一原因就是,Modeling 本身就蘊涵「衡量」的意味,當我們能夠建模,我們就有機會量化它,就有機會「科學化」,依此,我們就能夠「衡量」它。

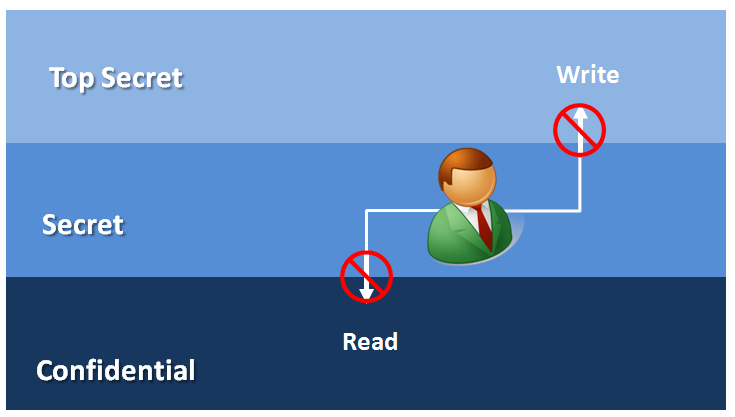

以下用 S 代表 Subject (主詞),用 O 代表 Object (受詞);S 是要存取資源的用戶,O 是被存取之資源。您的資訊系統用了哪一種模型實作了呢? (最基本也要徹底實作 Role-Based Access Control 喔)

圖片來源:http://claveriajulius.blogspot.tw/2017/07/security-has-own-model-too.html

對於安全軟體發展而言,必須綜觀此軟體所涉及的範圍,包含硬體、軟體、周邊控制,是否都落實了資安政策,且分割後能夠十分簡單而易於測試與驗證,這就是 Trusted Computing Base (TCB) 的基本原則。這裡應該要產出一張 TCB Architecture。而畫出來之後,我們就能看出系統的安全邊界 (Security Perimeter) 了。

還記得前幾天我們說「硬碟 BitLocker」是專業 IT 的基本功嗎?這裡再度介紹 Trusted Platform Module (可信平台模組) 給您。可信賴平台模組 (TPM) 是一種小型晶片,能讓電腦使用進階的安全性功能,如:磁碟機加密。 近年來,TPM 已內建在一些較新型的電腦中。

安總最近在研究「複雜系統之需求工程」時發現,近年來有著重於架構設計的趨勢,像是開始強調並推廣使用 TOGAF (The Open Group Architecture Framework) 架構,而 Bob 大叔之 Clean Code 系列, 2017 年也出了一本談架構設計的新書呢 (愛心~~❤️)

《Clean Architecture: A Craftsman's Guide to Software Structure and Design》